Découvrez l'analyse globale du système pour le Security Operation Center

Une solution SoC pilotée par l'IA

notre solution Ai-SecOps 360° modulaire et native pour la R&D

CONTEXTE

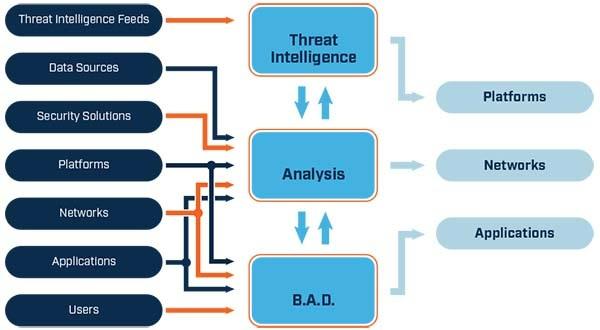

NKINDA GSA SOC est un révolutionnaire Plateforme de sécurité opérationnelle pilotée par l'IA qui redéfinit la gestion des menaces grâce à l'automatisation intelligente. En intégrant l'IA dans les flux de travail des opérations de sécurité, nous offrons une approche proactive et automatisée de la détection, de l'investigation et de la réponse aux menaces (TDIR).

Notre Security Operation Center (SOC) associe la puissance de l'IA à une automatisation avancée pour surveiller, analyser et répondre aux menaces en temps réel, assurant ainsi une protection complète et ininterrompue des systèmes de nos clients. Avec NKINDA GSA SOC, vous accédez à la solution de sécurité la plus avancée du marché, capable de s'adapter à l'évolution des menaces et de protéger en permanence vos actifs critiques.

NKINDA GSA SOC se positionne comme la solution ultime

pour gérer les défis actuels et futurs en matière de sécurité. Grâce à une combinaison unique de technologies pilotées par l'IA, d'automatisation avancée et de fonctionnalités puissantes, nous offrons à nos clients une protection à 360° dans un monde numérique en constante évolution.

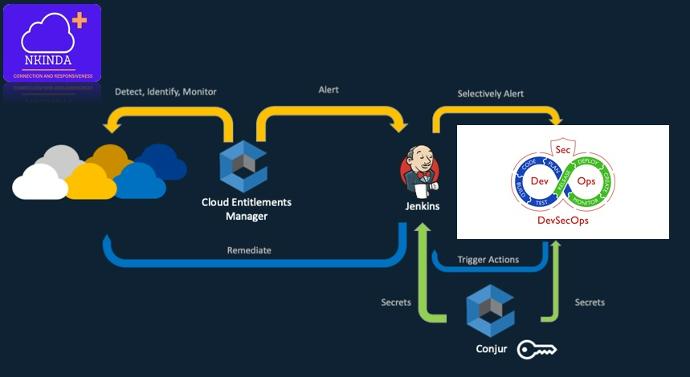

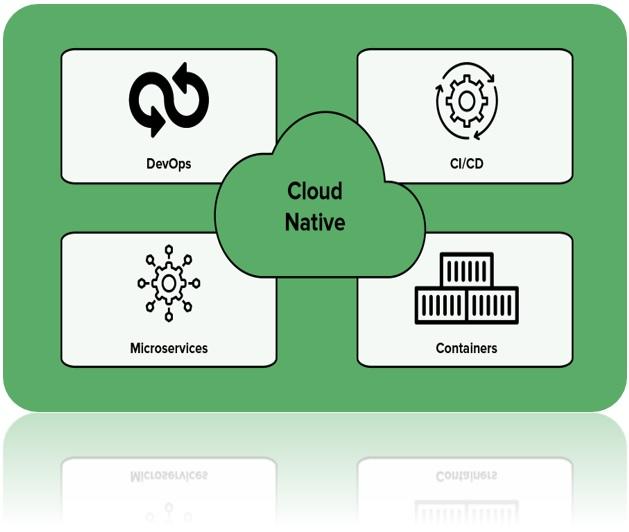

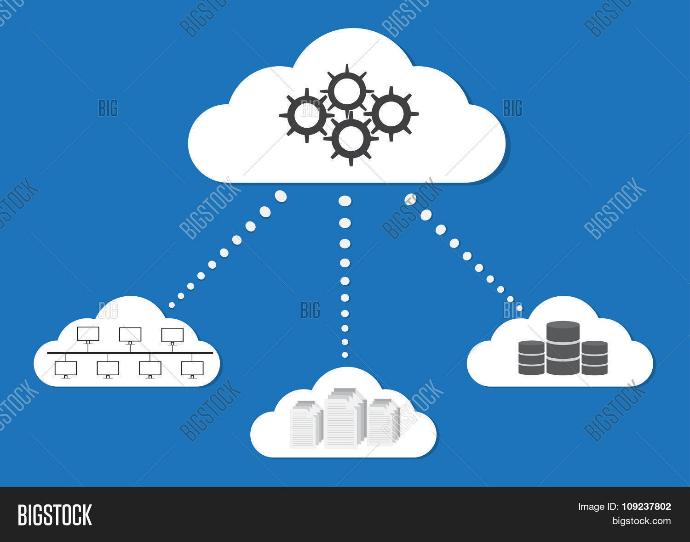

Architecture en nuage

NKINDA GSA SOC est conçu pour tirer pleinement parti du cloud. Cette architecture cloud-native garantit une flexibilité maximale, une évolutivité automatique et une intégration transparente dans les environnements hybrides et multi-cloud, vous offrant ainsi une protection unifiée où que se trouvent vos actifs.

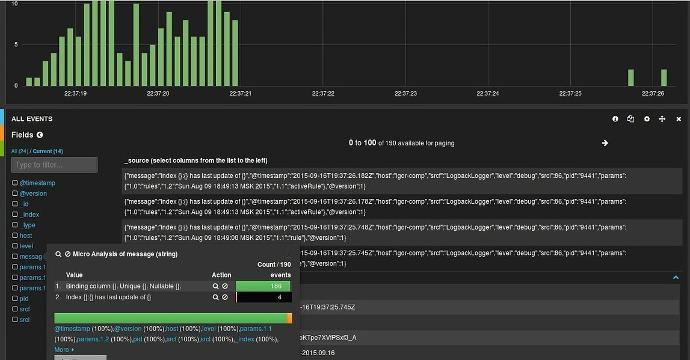

Gestion des journaux de sécurité

La gestion des journaux de sécurité est au cœur de notre solution. NKINDA GSA SOC collecte, agrège et analyse les logs de sécurité de toutes vos infrastructures, vous donnant une visibilité centralisée et des informations exploitables pour prévenir les attaques avant qu'elles ne se produisent.

Plate-forme ouverte et extensible

Notre plateforme est ouverte et extensible, ce qui vous permet de connecter facilement les outils que vous utilisez déjà. NKINDA GSA SOC prend en charge des centaines de produits, à la fois sur site et dans le nuage, ainsi que divers protocoles de transport de données (API, agents, syslog, SIEM). Cette flexibilité garantit une intégration transparente dans votre environnement existant.

Couverture des cas d'utilisation prescriptifs et axés sur les résultats

Nous ne nous contentons pas de réagir aux incidents. NKINDA GSA SOC offre une couverture prescriptive et axée sur les résultats des cas d'utilisation. Nos algorithmes sont conçus pour anticiper les scénarios de menace et proposer des solutions préconçues pour une efficacité maximale..

Expérience en matière d'enquêtes automatisées

L'expérience d'investigation automatisée de NKINDA GSA SOC accélère le processus d'investigation en rassemblant automatiquement les informations pertinentes sur les incidents de sécurité. Cette fonction permet de gagner un temps précieux et d'améliorer de manière significative la rapidité et la précision des réponses.

Analyse comportementale puissante

Nos analyses comportementales avancées détectent les anomalies les plus subtiles et les comportements suspects au sein de vos systèmes. Grâce à cette analyse, NKINDA GSA SOC identifie les menaces internes et externes avant qu'elles ne deviennent critiques, assurant ainsi une protection proactive de vos actifs..

Module AISecOps de Nkinda : Renforcer les cas d'utilisation avec l'IA/l'apprentissage automatique

Cette fonctionnalité exploite la puissance de l'IA/Machine Learning pour améliorer continuellement les cas d'utilisation de la sécurité. Le module AISecOps de Nkinda permet une analyse automatique des modèles de menaces et l'évolution constante des algorithmes. Il peut adapter et affiner ses scénarios d'attaque/cyberdéfense, permettant une détection plus précise des menaces émergentes.

AI/Machine Learning : en apprenant des incidents et des comportements passés, il améliore la précision des détections et des réponses automatisées. Cela garantit que votre infrastructure de sécurité est toujours à jour et proactive face aux nouvelles menaces, tout en réduisant les faux positifs. Grâce à ces capacités avancées, vous bénéficiez d'une défense dynamique et évolutive qui s'adapte aux changements de l'environnement numérique et à la sophistication croissante des cyberattaques..

Interopérabilité

La solution assurera une facilité d'utilisation et d'intégration dans tous les domaines informatiques, y compris les fichiers exécutables portables..

• INFRASTRUCTURE INFORMATIQUE

• RÉSEAU DE BASE

• RAN (réseau d'accès radio)

• COMMUTATION PAR PAQUETS

• RÉSEAU INTELLIGENT

• SERVICES À VALEUR AJOUTÉE

• RÉSEAUX IP / DATACOMMS

Cette interopérabilité permettra une intégration et une utilisation transparentes dans différents environnements et systèmes technologiques dans tous les domaines.

Orchestration

La solution prendra en charge l'orchestration des tâches et des processus afin de faciliter les changements de système en masse, en garantissant.. :

• Déploiement automatisé et gestion de la configuration.

• Des mises à jour cohérentes et exemptes d'erreurs dans plusieurs systèmes.

• Processus rationalisés pour les changements et les migrations à grande échelle.

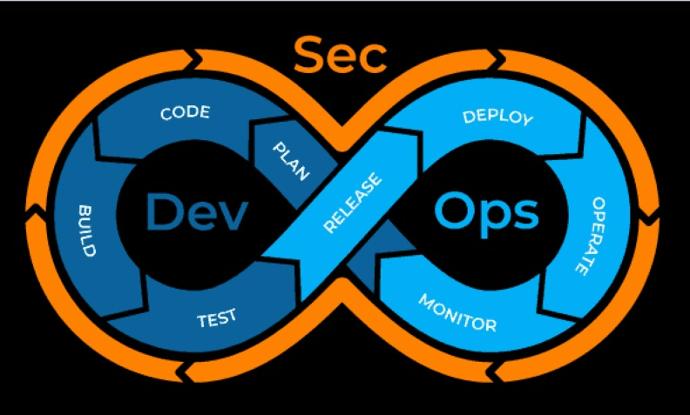

PROCESSUS DE DÉVELOPPEMENT / D'INTÉGRATION

Semaine 1

- Audit et analyse de la situation existante

- Identification et élaboration des

exigences.

Semaine 2

Début de la livraison du week-end de développement et d'intégration.

Semaine 3

Tests de validation et livraison

###

Evaluation & observation

TREE (3) SEMAINES de DEV / Module de base

Histoires de réussite - Télécoms

-Analyse des performances des services web

-Soutien à l'intégration du système de recharge en ligne

-Collecter et fournir des analyses de tuning LOG Tshoot

-Intégration sur Open service Gateway

- Support d'intégration pour le backbone IP/MPLS

-

Support d'intégration pour le réseau central

Intégration de Nkinda GSA SOC

Trois possibilités de déploiement

- logiciel portable

- SaaS sur site

-

Cloud SaaS

Spécifications matérielles

Processeur à 8 cœurs

32 GO DE RAM

Disque : 2 Tera

Contrats et confidentialité

NDA : accord de confidentialité

Vente de licences de logiciels

Contrat d'assistance technique

Approche progressive

La mise en œuvre se fera par étapes :

• Phase 1 : Évaluation et planification - Évaluer les systèmes actuels dans tous les domaines, définir les besoins et planifier la mise en œuvre.

• Phase 2 : Intégration et déploiement – l'intégration et le déploiement du logiciel de la solution de fiabilité des sites dans tous les domaines.

• Phase 3 : Essais et validation - Effectuer des tests rigoureux pour valider les fonctionnalités et les performances.

• Phase 4 : Formation et poursuite de l'intégration et du déploiement - Former le personnel et déployer la solution dans l'ensemble de l'organisation.

• Phase 5 : Suivi et optimisation - Contrôler les performances et optimiser la solution en fonction du retour d'information

Résultats attendus

• Amélioration de la disponibilité du système - Atteindre un temps de fonctionnement proche de 100.

• Gestion efficace des défaillances- Détection et résolution plus rapides des problèmes.

• Surveillance améliorée des performances - Des informations en temps réel sur les performances du système.

• Gestion proactive des incidents - Prévoir et prévenir les incidents potentiels.

• Amélioration continue - Exploiter les données historiques pour une optimisation continue.

• Interopérabilité sans faille - Intégration harmonieuse entre les différents domaines informatiques.

• Orchestration efficace - Simplification des changements de système en vrac.

• Planification optimisée du réseau - Conception et optimisation de réseaux à partir de données.

• Analyse complète des performances - Suivi en temps réel et suivi des indicateurs clés de performance avec des outils de visualisation.

SYSTÈME / SERVICES / BUSINESS KPI

ICP opérationnel critique de la solution GSA SOC

La solution répondra à plusieurs indicateurs clés de performance (KPI) opérationnels du SRE afin de garantir des performances et une fiabilité optimales, notamment:

• Temps moyen de détection (MTTD) : Temps moyen nécessaire à la détection d'un incident. La réduction du MTTD permet d'identifier plus rapidement les problèmes.

• Temps moyen de résolution (MTTR) : Temps moyen nécessaire pour résoudre un incident après sa détection. Un MTTR plus faible indique des capacités de résolution plus rapides

• Indicateurs de niveau de service (ISL): Métriques qui mesurent la performance d'un service (par exemple, latence, taux d'erreur, débit).

• Objectifs de niveau de service (SLO) : Objectifs fixés pour les ILS qui définissent des niveaux de performance acceptables.

• Accords de niveau de service (SLA): Accords formels qui fixent les attentes des prestataires de services et des clients en matière de performance des services.

• Modifier le taux d'échec: Le pourcentage de changements qui entraînent une dégradation du service ou qui nécessitent des mesures correctives. Des taux plus bas indiquent des changements plus réussis.

• Budget des erreurs: La quantité admissible de temps d'arrêt ou d'erreurs au cours d'une période spécifique, dérivée des SLO.

• Taux d'incidents: La fréquence des incidents survenant dans un délai donné. Le suivi de ce paramètre permet de comprendre la stabilité du système.

• Disponibilité: Le pourcentage de temps pendant lequel le système est opérationnel et disponible. Une disponibilité élevée est cruciale pour la satisfaction des utilisateurs.

Critères d'évaluation

La réussite du PoC sera évaluée sur la base des éléments suivants :

• Temps de fonctionnement du système - Mesure de la disponibilité du système.

• Précision de la hiérarchisation des alarmes- Réduction des faux positifs et classement précis des alarmes.

• Temps de résolution des défauts - Réduction du temps nécessaire à la résolution des problèmes.

• Commentaires des utilisateurs - Retour d'information de la part des administrateurs et des utilisateurs du système.

• Mesures de performance - Amélioration des indicateurs clés de performance (ICP) tels que MTTD, MTTR, SLI, SLO, SLA, Change Failure Rate, Error Budget, Incident Rate et Availability.

• Interopérabilité - Intégration et utilisation réussies dans différents domaines informatiques/de réseau.

• Efficacité de l'orchestration - Efficacité et précision des changements de systèmes en vrac avec une tolérance zéro pour les temps d'arrêt

• Optimisation de la planification du réseau - Qualité des informations et amélioration de la planification du réseau.

• Visualisation et analyse - Efficacité du suivi en temps réel et du suivi des KPI grâce à des outils de visualisation